Kritisk privilege escalation i ACF Extended: vad som faktiskt är drabbat och hur du säkrar dina WordPress-sajter

Om du använder Advanced Custom Fields: Extended (ofta kallat ACF Extended eller ACFE) som addon till Advanced Custom Fields kan du behöva agera snabbt. Wordfence har gått ut med en rapport om en kritisk privilege escalation (behörighetseskalering) där en oautentiserad angripare kan ge sig själv administratörsbehörighet – under vissa förutsättningar.

Det viktiga här är att risken inte nödvändigtvis gäller alla installationer “per automatik”, utan främst sajter där man byggt frontend-formulär i ACFE som kan skapa eller uppdatera användare och där en role-input är kopplad (mappad) till åtgärden. Men eftersom konsekvensen är total kompromettering av sajten om den går att utnyttja, är patch-nivån ändå något du vill ha koll på omgående.

Vad är det som är sårbart?

Sårbarheten gäller pluginet Advanced Custom Fields: Extended i versioner ≤ 0.9.2.1 och är registrerad som CVE-2025-14533 med CVSS 9.8 (Critical). Enligt Wordfence handlar det om att pluginets hantering av “Insert User”-åtgärden (skapa användare) inte begränsar vilka roller som får sättas vid registrering.

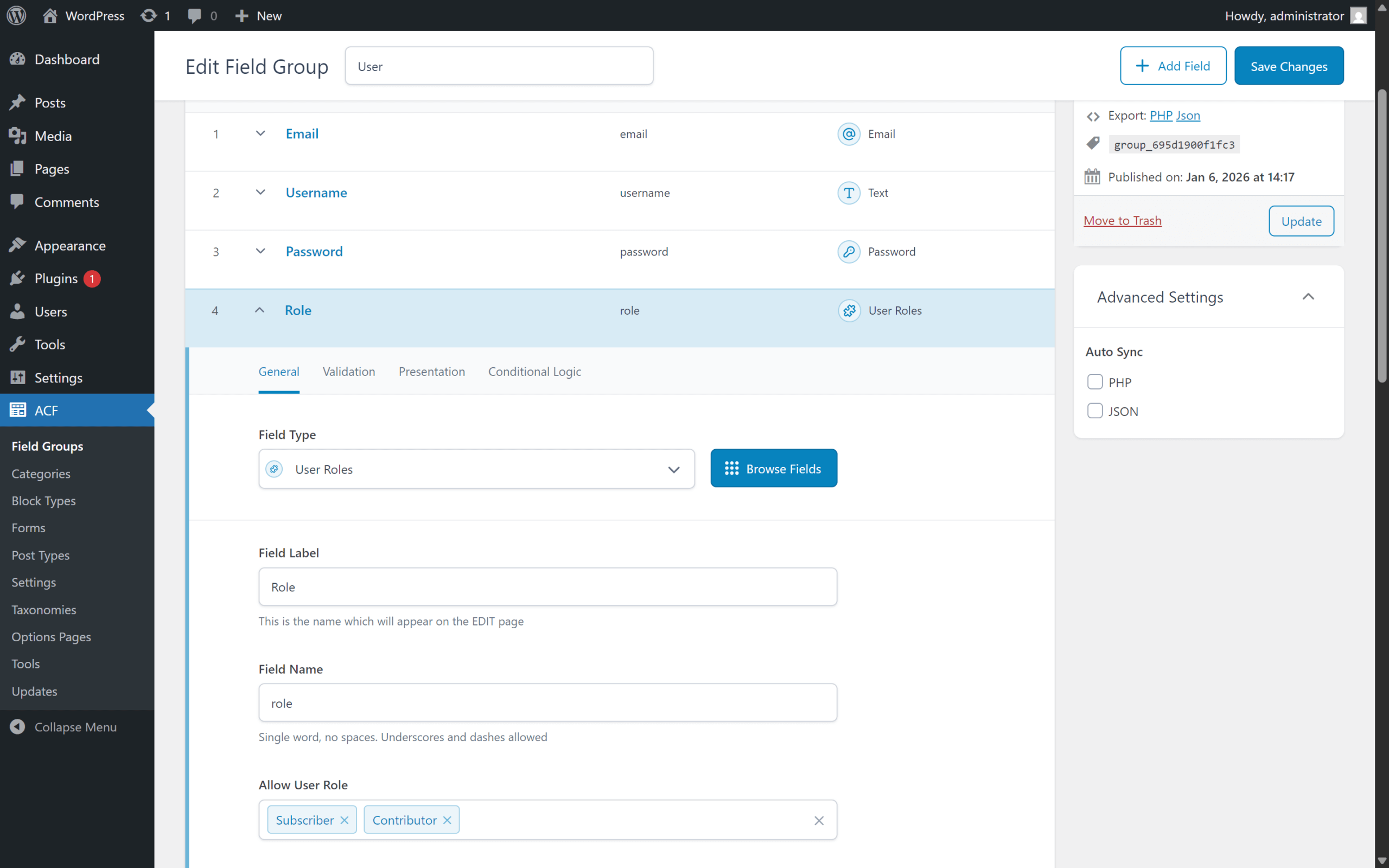

I praktiken betyder det att om din ACFE-form tar emot en parameter/fält som mappas till role kan en angripare skicka in administrator och därmed skapa en administratör på sajten utan att vara inloggad.

Det här är den avgörande förutsättningen

Wordfence noterar att sårbarheten bara kan utnyttjas om fältet “role” är mappat till ett custom field i formuläret. Har du inga ACFE-formulär som hanterar användare (Create/Update user) med role-fält, är angreppsytan typiskt sett inte densamma.

Var i flödet uppstår felet?

Tekniskt pekar Wordfence på att ACFE använder en insert_user()-funktion i en modulklass för formulär-åtgärder och att argumenten som skickas vidare till WordPress (wp_insert_user) kan innehålla roll utan att pluginet stoppar/whitelistar roller baserat på de begränsningar du satt i UI:t. Resultatet blir en klassisk mismatch mellan “vad UI:t lovar” och “vad servern faktiskt validerar”.

// Förenklad illustration av problemet enligt Wordfence analys:

// Formdata byggs upp till $args och skickas till wp_insert_user()

// utan att roll (role) begränsas till en tillåten lista.

$user_id = wp_insert_user( $args );

// Om $args['role'] kan sättas av en oautentiserad klient

// och inte valideras, kan den bli 'administrator'.Det är också därför det här blir så allvarligt: får angriparen ett admin-konto kan de i princip göra allt som en administratör kan i WordPress – exempelvis installera/uppdatera plugins och teman, ladda upp filer och i värsta fall placera en bakdörr.

Vilka versioner är drabbade – och vilken version ska du köra?

- Drabbade versioner: Advanced Custom Fields: Extended ≤ 0.9.2.1

- Fixad version: 0.9.2.2

- CVE: CVE-2025-14533

- Allvarlighetsgrad enligt Wordfence: CVSS 9.8 (Critical)

Rekommendationen från Wordfence är att uppdatera till den patchade versionen 0.9.2.2 (”at the time of publication” i deras rapport).

Hur du snabbt verifierar om du är exponerad (praktiskt checklista)

För en utvecklare eller tekniskt ansvarig är det här den mest konkreta delen: avgör om sajten bara behöver uppdateras (vilket den bör) eller om du dessutom måste rensa/mitigera en farlig formulärkonfiguration.

- Kontrollera plugin-versionen för Advanced Custom Fields: Extended. Ligger den på 0.9.2.1 eller lägre → uppdatera direkt till 0.9.2.2.

- Inventera ACFE Forms: finns formulär med actiontypen Create user (insert_user) eller Update user?

- Om ja: leta efter fältmappning till roll (role). Det räcker ofta att ett “role”-fält är exponerat i frontend-formuläret för att bli en angreppsvektor.

- Granska om formulären är offentliga (tillgängliga för oinloggade). Ju mer öppet formulär, desto större risk.

- Efter uppdatering: överväg att tillfälligt ta bort role-fält från frontend-formulär eller hårdvalidera roller i server-side hook/filter om din lösning kräver rollstyrning.

Varför “role”-fält i frontend är känsligt

Att låta en klient styra role är i grunden en privilegiekänslig operation. Även om du visar en dropdown med “Subscriber”, måste servern alltid göra slutvalideringen. UI-begränsningar är aldrig ett säkerhetslager.

Wordfence-skydd och tidslinje (bra att känna till om du driftar många sajter)

Enligt Wordfence skickades en brandväggsregel ut till betalande kunder (Wordfence Premium/Care/Response) 11 december 2025. Samma skydd rullades ut till gratisversionen 10 januari 2026. Själva pluginfixen från leverantören släpptes 14 december 2025.

Poängen: om du sitter med fri Wordfence och inte uppdaterade pluginet snabbt kan du ha haft en längre exponering, beroende på din formulärkonfiguration.

Vad du bör göra om du misstänker utnyttjande

Wordfences rapport fokuserar på sårbarheten och patchen, men rent operativt är det här de vanligaste tecknen att kontrollera vid den här typen av incident:

- Nya administratörskonton du inte känner igen (kolla användarlistan och historik om du loggar detta).

- Oväntade plugin-/temainstallationer eller nyligen ändrade filer.

- Oväntade redirects eller spam-innehåll i inlägg/sidor.

- Konstiga cron-jobb eller nya PHP-filer på märkliga platser.

Om du hittar spår av intrång behöver du behandla det som en full compromise: rotera lösenord, regenerera API-nycklar, kontrollera filintegritet och städa upp eventuella bakdörrar.

Sammanfattning

CVE-2025-14533 i Advanced Custom Fields: Extended är en kritisk sårbarhet som kan ge oinloggade angripare administratörsrättigheter när ett ACFE-formulär låter role följa med in i användarskapandet utan korrekt server-side validering. Även om den mest kritiska effekten typiskt kräver en specifik formulärsetup, är åtgärden enkel och tydlig: uppdatera ACFE till 0.9.2.2 och se över om du exponerar role i frontend-formulär.

Referenser / Källor

- 100,000 WordPress Sites Affected by Privilege Escalation Vulnerability in Advanced Custom Fields: Extended WordPress Plugin

- Advanced Custom Fields: Extended <= 0.9.2.1 — Unauthenticated Privilege Escalation via Insert User Form Action

- CVE-2025-14533

- Advanced Custom Fields: Extended (WordPress.org plugin directory)

Maja Lindberg

Serverless- och edge computing-utvecklare. Vercel och Cloudflare Workers är mina favoriter. Magin händer i molnets kant.

Alla inlägg