Kritiska privilēģiju eskalācija ACF Extended: kad reģistrācijas forma var izveidot administratoru

WordPress drošības praksē ir viena klasiska sarkanā līnija: jebkura iespēja anonīmam lietotājam ietekmēt savu lomu (role) gandrīz vienmēr beidzas ar pilnu vietnes kompromitāciju. Tieši šāds scenārijs tika aprakstīts Wordfence ziņojumā par Advanced Custom Fields: Extended (turpmāk: ACF Extended) spraudni, kuram ir 100,000+ aktīvu instalāciju.

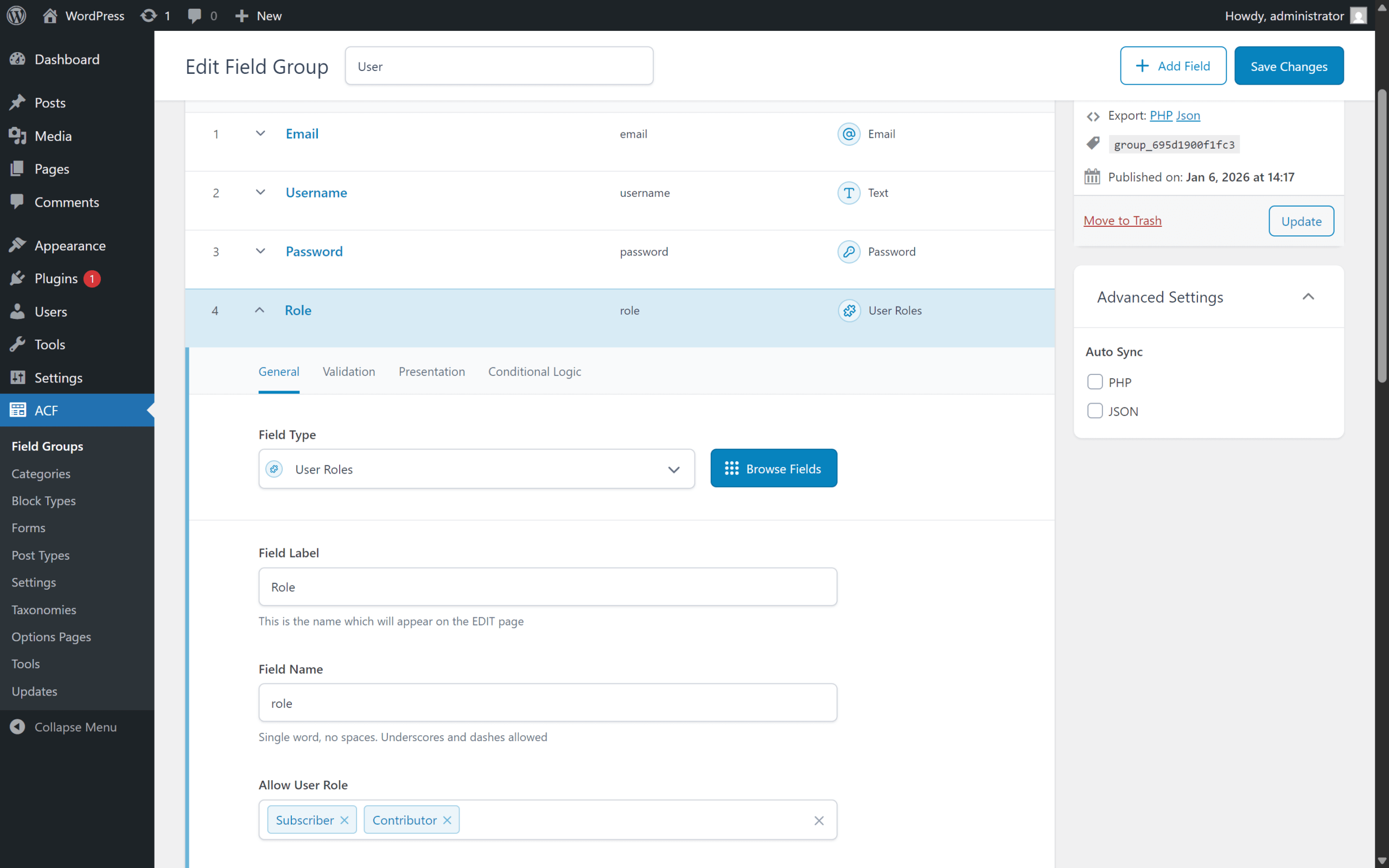

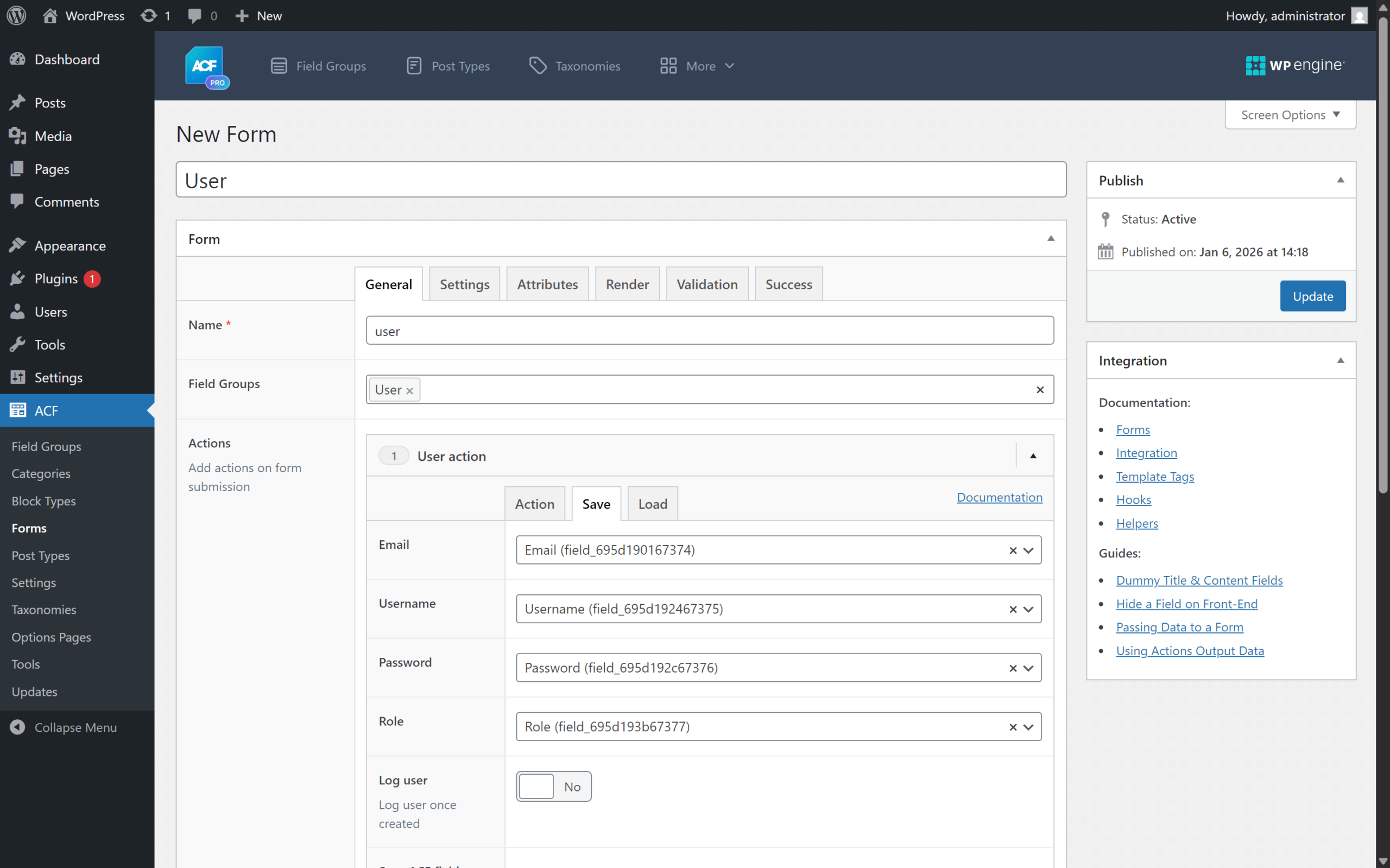

Ievainojamība ļauj neautentificētam uzbrucējam iegūt administratora privilēģijas, ja vietnē ir izveidota noteikta veida forma: tāda, kas izmanto ACF Extended “Form manager” un darbību (action) Create user vai Update user, un kurā kā lauks ir kartēta lietotāja role.

Kas ir ACF Extended un kur te rodas risks?

ACF Extended ir papildspraudnis populārajam Advanced Custom Fields (ACF) — tas pievieno papildu laukus, formu pārvaldību (form manager) un dažādas automatizācijas. Praktiski tas nozīmē: tu vari no administrācijas salikt lauku grupu (field group), uztaisīt front-end formu un piesaistīt tai darbību, piemēram, lietotāja izveidi.

Problēma sākas tajā brīdī, kad forma tiek izmantota kā reģistrācija vai profila atjaunošana, un konfigurācijā ir paredzēts lomas lauks. Teorētiski lomu var ierobežot ar iestatījumu tipa “Allow User Role”, tomēr ievainojamajā versijā formas apstrāde šo ierobežojumu faktiski nepiemēro.

Ievainojamības kopsavilkums (CVE-2025-14533)

- Ietekmētais spraudnis: Advanced Custom Fields: Extended (acf-extended)

- Ietekmētās versijas: <= 0.9.2.1

- Salabota versija: 0.9.2.2

- CVE: CVE-2025-14533

- Smagums: CVSS 9.8 (Critical)

- Uzbrukuma veids: Unauthenticated Privilege Escalation (privilēģiju eskalācija bez pieslēgšanās)

Wordfence aprakstā sakne ir funkcijā insert_user, kas formu darbībās veido argumentu masīvu un to padod wp_insert_user(). Ja forma ļauj ienākt laukam, kas atbilst role, uzbrucējs var iesniegt vērtību administrator un iegūt admin tiesības.

Svarīga nianse par izmantojamību

Kritiski tas ir tikai tad, ja tavā vietnē tiešām ir forma ar “Create user” vai “Update user” darbību un role lauks ir kartēts uz custom field. Ja ACF Extended izmanto tikai lauku grupām un nesniedz publiskas lietotāju izveides formas, risks var nebūt praktiski izmantojams.

Kā uzbrukums izskatās praksē (bez ekspluatācijas detaļām)

No izstrādātāja skatpunkta tas ir tipisks “trust boundary” pārkāpums: UI līmenī tu it kā ierobežo lomas izvēli, bet servera pusē validācija/whitelist netiek konsekventi piemērota. Rezultātā forma, kas paredzēta parastai reģistrācijai, var kļūt par administratora “pašapkalpošanās” endpoint.

Kad uzbrucējs ir ieguvis administratora kontu, viņam praktiski atveras viss WordPress administrācijas arsenāls: spraudņu/tēmu augšupielāde (kas bieži nozīmē backdoor iemešanu), lapu satura aizvietošana ar spam vai pāradresācijām, jaunu adminu izveide, integrāciju atslēgu nopludināšana u.t.t.

Ko darīt tūlīt: pārbaudes un labojumi

- Atjaunini ACF Extended līdz 0.9.2.2 vai jaunākai versijai. Tas ir galvenais un drošākais solis.

- Inventarizē publiskās formas. ACF Extended “Form manager” sadaļā atrod formas, kurās izmantota darbība “Create user” vai “Update user”.

- Pārbaudi, vai nav kartēts

rolelauks. Ja loma vispār nav biznesa prasība, izņem šo lauku no formas un no kartējuma. - Pārskati lietotāju sarakstu. Meklē nesen izveidotus administratorus vai aizdomīgus kontus (piem., nezināmi e-pasti).

- Ieslēdz/atjaunini WAF noteikumus. Ja izmanto Wordfence, ņem vērā, ka aizsardzības noteikums Premium/Care/Response lietotājiem tika izplatīts ātrāk, bet Free — vēlāk (saskaņā ar paziņojumu).

Drošības “higiēna” formām

Ja tev projektā ir jebkādas front-end lietotāju izveides/atjaunināšanas formas, ieliec sev checklist: server-side validācija, lomu whitelists, CSRF aizsardzība un minimālās tiesības (least privilege). UI ierobežojumi vieni paši nav drošības mehānisms.

Kāpēc šis gadījums ir labs atgādinājums izstrādātājiem

ACF Extended gadījums labi parāda, kā “low-code” tipa risinājumi WordPress vidē var izveidot ļoti spēcīgas (un reizēm bīstamas) plūsmas. Kad forma sāk darboties kā lietotāju pārvaldības slānis, tā faktiski kļūst par autentifikācijas/autorizācijas sistēmas daļu. Un tad jebkura kļūda lomu apstrādē pārvēršas par kritisku incidentu.

Notikumu laika līnija (pēc paziņojuma)

- 2025-12-10 — Wordfence saņem ziņojumu par ievainojamību.

- 2025-12-11 — ziņojums tiek validēts; Premium/Care/Response lietotājiem tiek izplatīts ugunsmūra noteikums; informācija nodota spraudņa izstrādātājiem caur Vulnerability Management Portal.

- 2025-12-14 — izlaists labojums: ACF Extended 0.9.2.2.

- 2026-01-10 — Wordfence Free lietotāji saņem analoģisku aizsardzības noteikumu.

Īsumā

Ja tavā WordPress instalācijā ir ACF Extended <= 0.9.2.1, prioritāte ir vienkārša: atjaunot uz 0.9.2.2 un pārbaudīt, vai publiskajās formās nav kartēta lietotāja loma. Šī ir tieši tā tipa ievainojamība, kur viena konfigurācijas detaļa var pārvērsties par pilnu admin piekļuvi no anonīma apmeklētāja.

role un to var iesniegt no publiskas formas. — Forrás: Wordfence.comAtsauces / Avoti

- 100,000 WordPress Sites Affected by Privilege Escalation Vulnerability in Advanced Custom Fields: Extended WordPress Plugin

- Advanced Custom Fields: Extended <= 0.9.2.1 — Unauthenticated Privilege Escalation via Insert User Form Action

- CVE-2025-14533

- Advanced Custom Fields: Extended (WordPress.org plugin page)

Ieva Ozoliņa

E-pasta mārketinga un automatizācijas speciāliste. Klaviyo un mārketinga automatizācija ir mani favorīti. Personalizēta klientu pieredze visos kanālos.

Visas publikācijas