CVE-2025-14533 in ACF Extended: escalation dei privilegi senza login (e come mettere in sicurezza i form)

Nel mondo WordPress le vulnerabilità che portano a privilege escalation (escalation dei privilegi) sono tra le più pericolose: se un attaccante riesce a trasformarsi in amministratore, il sito è sostanzialmente compromesso. A gennaio 2026 Wordfence ha pubblicato un advisory su una falla critica in Advanced Custom Fields: Extended (slug: acf-extended), add-on molto diffuso per ACF, con oltre 100.000 installazioni attive.

La vulnerabilità è identificata come CVE-2025-14533 (CVSS 9.8, Critical) e riguarda le versioni fino alla 0.9.2.1. Il fix è stato rilasciato nella 0.9.2.2.

Cosa succede: da visitatore anonimo a “administrator”

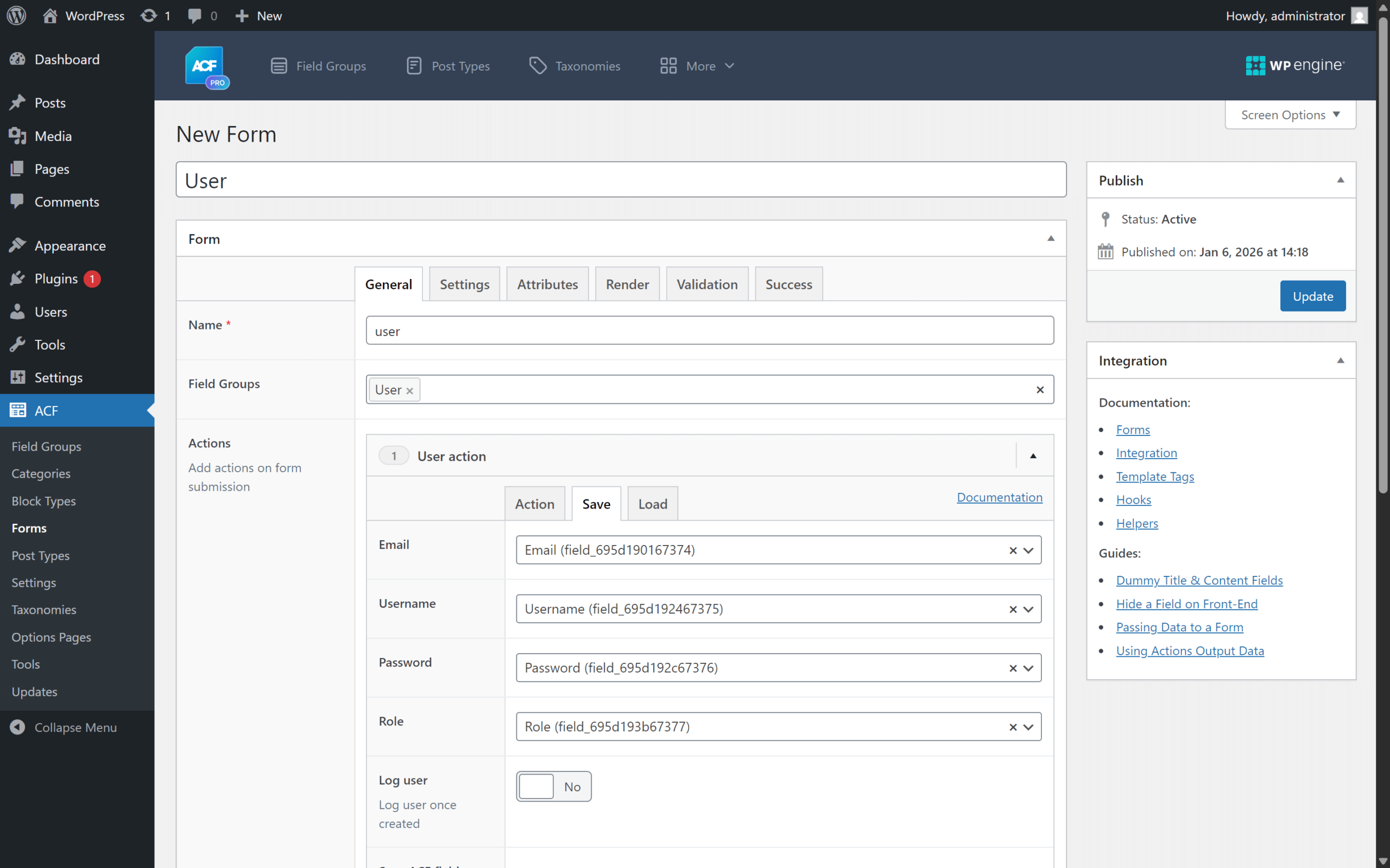

Il problema nasce dal modo in cui ACF Extended gestisce alcune azioni del suo form manager (la parte che permette di creare form e associarli ad “azioni” come creare/aggiornare un utente). In particolare, l’azione di tipo Create user (e anche Update user) usa una routine che costruisce gli argomenti per wp_insert_user() partendo dai campi del form.

Nelle versioni vulnerabili, la funzione che prepara i dati non applica in modo efficace una restrizione sui ruoli consentiti. Risultato: se nel mapping dei campi finisce anche un campo role, un attaccante può inviare manualmente administrator come valore e ottenere un account con privilegi amministrativi.

Condizione chiave per l’exploit

Secondo l’analisi di Wordfence, l’exploit è possibile solo se il campo “role” è mappato (cioè collegato) a un custom field nel form di creazione/aggiornamento utente. Senza quel mapping, la criticità “reale” per il tuo sito cambia drasticamente.

Impatto pratico: perché è una compromissione completa

Quando un attaccante ottiene accesso da amministratore, non si limita a “vedere” il backend: può installare plugin e temi, caricare file (anche ZIP malevoli), modificare contenuti per fare redirect, iniettare spam o inserire backdoor. In termini operativi, è l’equivalente di consegnare le chiavi del sito.

Dettagli tecnici: dov’è il buco

Wordfence descrive la causa come una mancata restrizione dei ruoli all’interno della funzione insert_user() usata dal modulo che gestisce le azioni utente nei form. In sostanza, l’array di argomenti passato a wp_insert_user() può includere un ruolo arbitrario, se l’input arriva dal form.

<?php

// Esempio concettuale (non è il codice completo del plugin):

// i valori arrivano dal form e vengono assemblati in $args

$args = [];

foreach ($save as $user_field => $value) {

if (in_array($user_field, $this->fields) && !acf_is_empty($value)) {

$args[$user_field] = $value;

}

}

// ... poi:

$user_id = wp_insert_user($args);

Il punto non è wp_insert_user() in sé: è il fatto che chi prepara $args deve filtrare/validare con estrema attenzione campi sensibili come role. Se il form è pubblico, quel campo diventa un vettore di attacco ovvio.

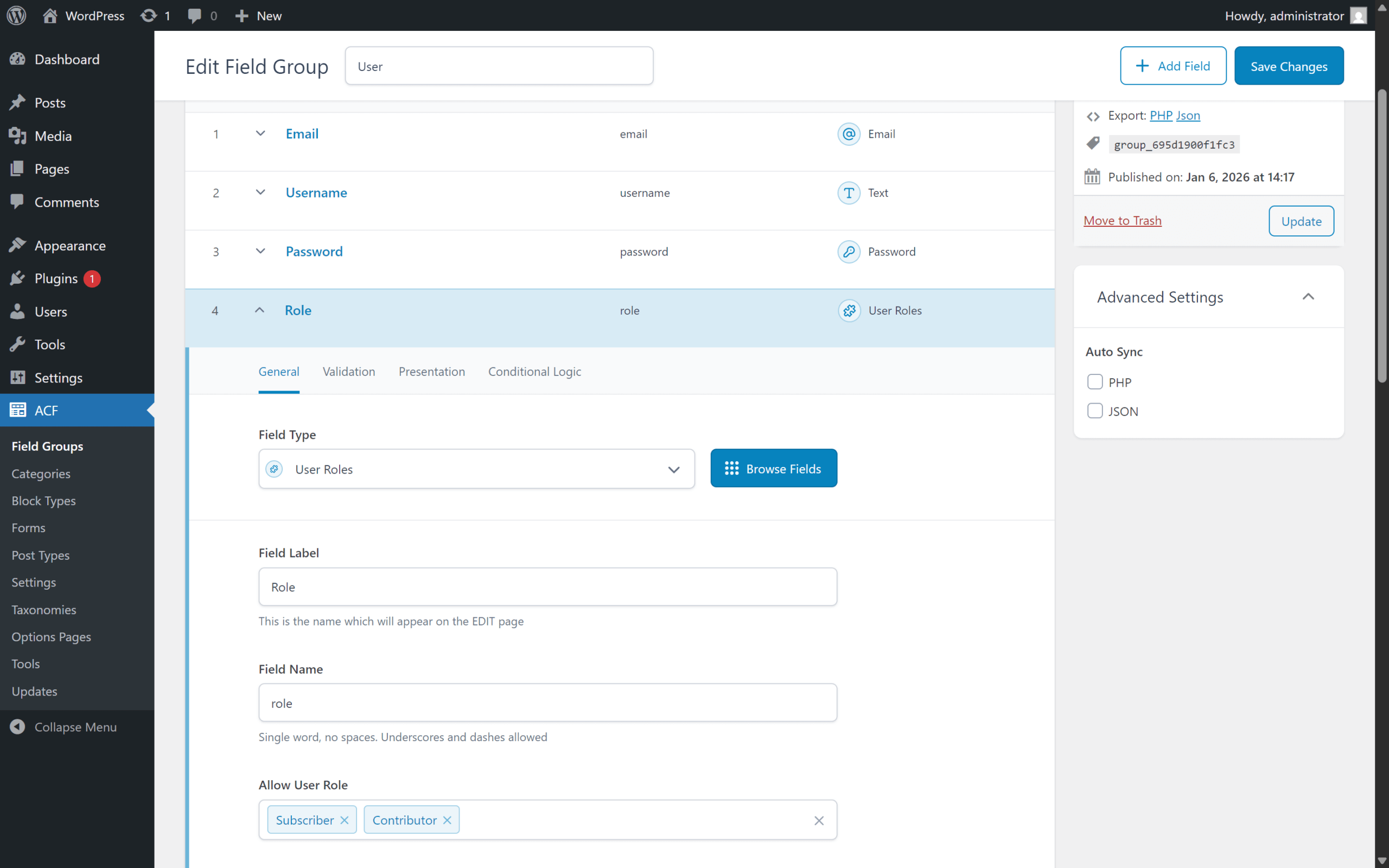

Perché questa falla può sfuggire anche a chi configura bene i campi

ACF Extended permette di definire un gruppo di campi per dati utente (email, username, password, role, ecc.) e, lato UI, offre opzioni di restrizione del ruolo (es. “Allow User Role”). L’aspettativa naturale è che la stessa restrizione venga rispettata quando i campi vengono usati in un form pubblico.

Nelle versioni vulnerabili, però, questa “promessa” non regge: la restrizione configurata nel field group non impedisce a un attaccante di inviare un valore di ruolo diverso, se il campo ruolo è presente/mappato nel form.

Chi è davvero esposto (e chi no)

Non tutti i siti con acf-extended installato sono automaticamente vulnerabili in modo sfruttabile. L’advisory sottolinea un dettaglio importante: la falla ha un impatto critico soprattutto sui siti che hanno configurato un form ACF Extended con azione Create user o Update user e che includono (e mappano) un campo role.

- Se usi ACF Extended solo per campi extra e non hai form pubblici che creano/aggiornano utenti, il rischio pratico si riduce.

- Se hai un form di registrazione costruito con ACF Extended e nel mapping c’è

role, sei nella casistica più a rischio. - Se il form è accessibile da non autenticati (guest), la superficie d’attacco è maggiore.

Mitigazione: cosa fare subito (in ordine di priorità)

- Aggiorna Advanced Custom Fields: Extended alla versione 0.9.2.2 o superiore (è la versione indicata come patchata nell’advisory).

- Cerca nel tuo progetto eventuali form ACF Extended con azione Create user / Update user e verifica se tra i campi mappati esiste

role. - Se non ti serve davvero, rimuovi il campo ruolo dal form pubblico (in generale, è un campo che raramente dovrebbe essere controllabile dall’utente finale).

- Se ti serve gestire ruoli in modo controllato, valuta un approccio server-side: ruolo assegnato da logica applicativa, non da input del browser.

- Controlla gli account admin esistenti: se vedi amministratori inattesi, ruota password, chiavi e valuta una bonifica completa.

Protezione “a livello firewall”

Wordfence indica di aver distribuito una regola firewall per bloccare tentativi di exploit: agli utenti Premium/Care/Response l’11 dicembre 2025 e agli utenti Free il 10 gennaio 2026. È una mitigazione utile, ma non sostituisce l’aggiornamento del plugin.

Timeline della disclosure (per capire la finestra di rischio)

- 10 dicembre 2025: segnalazione della vulnerabilità tramite Bug Bounty Program di Wordfence.

- 11 dicembre 2025: validazione e conferma del proof-of-concept; invio dettagli al vendor tramite Wordfence Vulnerability Management Portal; regola firewall per clienti Premium/Care/Response.

- 14 dicembre 2025: rilascio della versione patchata 0.9.2.2.

- 10 gennaio 2026: regola firewall resa disponibile anche agli utenti Wordfence Free.

Conclusione: la lezione per chi costruisce form “intelligenti”

Questo caso è un promemoria molto concreto: quando un plugin ti permette di “mappare campi” verso azioni sensibili (creazione utenti, aggiornamento profili, assegnazione ruoli), l’UI non basta. Anche se una schermata dice “Allow User Role”, la sicurezza vera è nel codice che valida l’input e nel principio del least privilege.

Se nel tuo stack c’è ACF Extended, l’azione più pragmatica è semplice: aggiornare alla 0.9.2.2 e verificare rapidamente la presenza di un mapping del campo ruolo nei form esposti al pubblico.

Riferimenti / Fonti

- 100,000 WordPress Sites Affected by Privilege Escalation Vulnerability in Advanced Custom Fields: Extended WordPress Plugin

- Advanced Custom Fields: Extended <= 0.9.2.1 — Unauthenticated Privilege Escalation via Insert User Form Action

- CVE-2025-14533

- Advanced Custom Fields: Extended

- Wordfence Bug Bounty Program

- Wordfence Vulnerability Management Portal

Marco Bianchi

Sviluppatore di giochi e programmatore grafico. Unity e WebGL sono il mio campo. Amo i progetti visivamente spettacolari e la programmazione creativa.

Tutti gli articoli