Kritikus jogosultság-emelési hiba az ACF Extended bővítményben: így lehet belőle admin hozzáférés

A Wordfence friss sebezhetőségi jelentése szerint az Advanced Custom Fields: Extended (röviden ACF Extended) bővítményben egy kritikus jogosultság-emelési (privilege escalation) hiba volt, ami bizonyos beállítások mellett lehetővé teheti, hogy egy támadó bejelentkezés nélkül admin szerepkört szerezzen. A bővítmény több mint 100 000 aktív telepítéssel fut a WordPress ökoszisztémában, ezért érdemes komolyan venni.

A jó hír: a javítás elérhető, a Wordfence pedig firewall (WAF) szabállyal is védelmet adott a saját felhasználóinak. A rossz hír: ha olyan ACF Extended űrlapot raktál ki, ami felhasználót hoz létre vagy frissít, és szerepkör (role) mezőt is tartalmaz, akkor a hiba nagyon gyorsan teljes site-átvételbe futhat.

Mi érintett pontosan?

A Wordfence összefoglalója alapján a sebezhetőség az Advanced Custom Fields: Extended <= 0.9.2.1 verziókat érinti, és a 0.9.2.2 verzióban lett javítva. A CVSS pontszám 9.8 (Critical), a CVE azonosító CVE-2025-14533.

- Érintett bővítmény: Advanced Custom Fields: Extended

- Plugin slug:

acf-extended - Érintett verziók:

<= 0.9.2.1 - Javított verzió:

0.9.2.2 - CVE: CVE-2025-14533

- Súlyosság: 9.8 / 10 (kritikus)

Hogyan lehet ebből admin jog? (érthetően, fejlesztői szemmel)

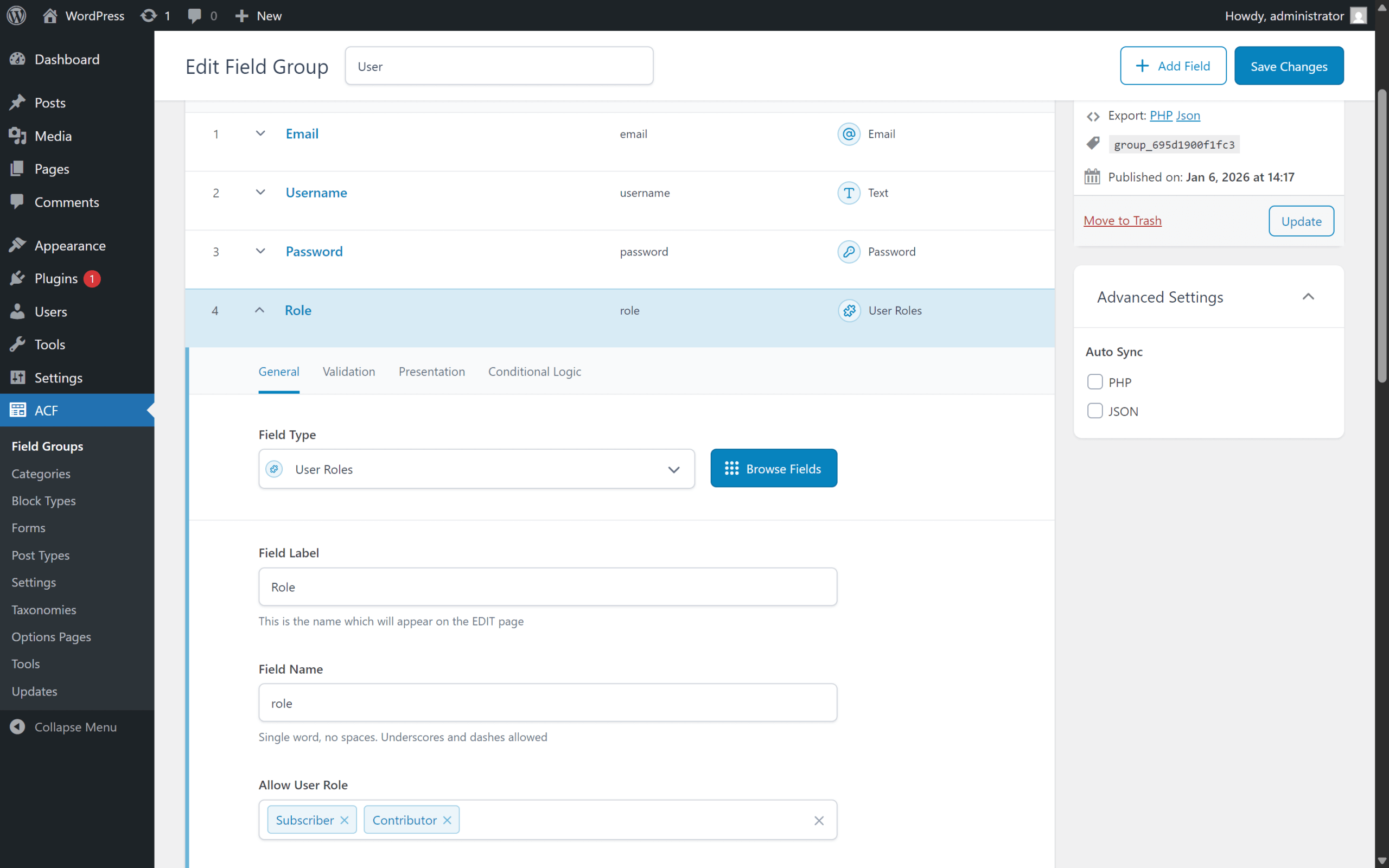

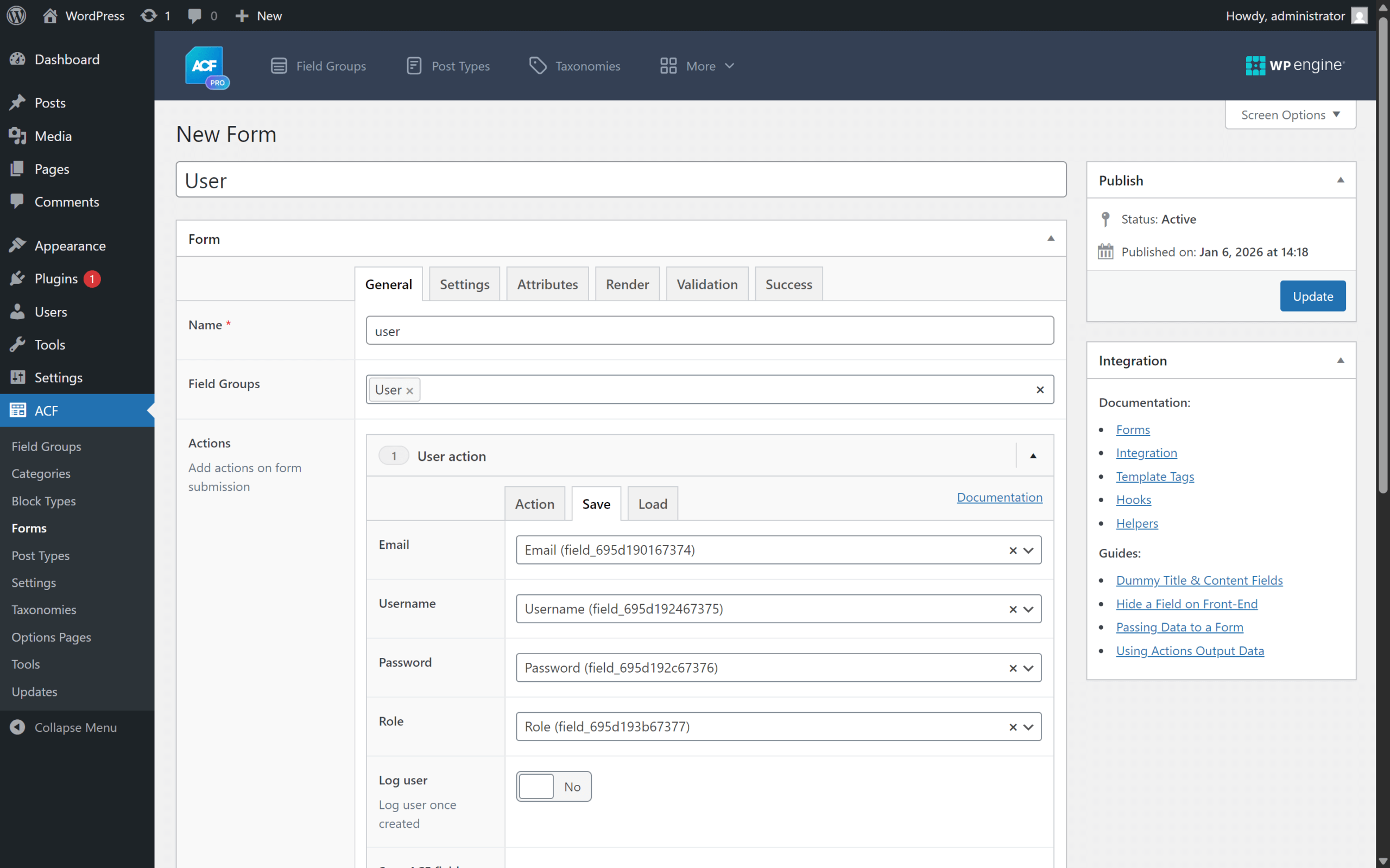

Az ACF Extended az ACF (Advanced Custom Fields) kiegészítője: extra mezőket, form kezelőt és több kényelmi funkciót ad. A problémás rész a Wordfence leírása szerint a bővítmény „user form action” logikájában van, ahol egy űrlap beküldésekor a rendszer felhasználót hoz létre (vagy frissít).

A gond lényege: a bővítményben lévő insert_user() folyamat a felhasználó létrehozásához a WordPress wp_insert_user() függvényét hívja meg, és az űrlapból érkező mezőkből építi fel az argumentumokat. A Wordfence szerint a szerepkörök (role-ok) nincsenek megfelelően korlátozva, ezért ha a támadó be tud juttatni egy administrator szerepkört az űrlapon keresztül, akkor admin jogosultságú felhasználó készülhet.

Fontos feltétel: nem minden telepítés érintett ugyanúgy

A Wordfence megjegyzése szerint a támadás akkor használható ki, ha az űrlapban a role mező ténylegesen „be van kötve” (mapped) a custom field-hez, és van olyan ACF Extended form action, ami felhasználót hoz létre vagy frissít.

Miért különösen veszélyes a privilege escalation WordPress-ben?

A jogosultság-emelés WordPress-ben tipikusan nem „csak” annyi, hogy valaki több menüpontot lát: ha admin jogot szerez, akkor onnantól ugyanazokat a képességeket (capability-ket) kapja, mint a valódi admin.

- Bővítmények és sablonok telepítése/feltöltése (akár rosszindulatú zip-pel, backdoorral)

- PHP fájlok módosítása (ha a környezet engedi), vagy admin felületen keresztüli konfigurációs átállítások

- Oldalak/bejegyzések módosítása, átirányítások és spam injektálása

- Új admin felhasználók létrehozása, meglévők kizárása

Mit csinálj most? (gyors ellenőrzőlista)

- Nézd meg, fut-e nálad az Advanced Custom Fields: Extended (

acf-extended). - Ellenőrizd a verziót: ha

0.9.2.1vagy régebbi, az érintett. - Frissíts az elérhető javított verzióra: 0.9.2.2 (a bejelentés szerint ez a patchelt kiadás).

- Vizsgáld át, hogy használsz-e ACF Extended űrlapot „Create user” vagy „Update user” akcióval, és van-e benne role mező (vagy role mező mapping).

- Ha ilyen űrlap van kint publikus oldalon, különösen sürgős a frissítés.

Wordfence védelem (WAF szabály)

A Wordfence közlése szerint a Premium/Care/Response felhasználók 2025. december 11-én kaptak firewall szabályt a támadások kivédésére. A Wordfence Free felhasználók ugyanezt a védelmet 2026. január 10-én kapták meg.

Röviden a háttérről és az idővonalról

A Wordfence szerint a hibát andrea bocchetti jelentette felelős hibabejelentéssel a Wordfence Bug Bounty Programon keresztül, és a gyártó gyorsan reagált: a részleteket a Wordfence Vulnerability Management Portalon kapták meg, majd rövid időn belül kiadták a javítást.

- 2025-12-10: bejelentés érkezett a hibáról a Wordfence-hez

- 2025-12-11: validálás + PoC megerősítése; Premium/Care/Response WAF szabály kiadva; vendor értesítve

- 2025-12-14: a javított verzió megjelent (0.9.2.2)

- 2026-01-10: Wordfence Free oldalak is megkapták a WAF védelmet

Mit érdemes fejlesztőként megjegyezni belőle?

Ez az eset jó példa arra, hogy egy UI-szintű korlátozás (például „Allow User Role” beállítás egy mezőnél) nem biztonsági kontroll, ha a szerveroldali logika nem érvényesíti ugyanezt. Ha egy űrlapból olyan mező mehet át a backendbe, ami jogosultságot befolyásol (role, capability, user meta), akkor azt mindig explicit módon whitelistelni és szerveroldalon ellenőrizni kell.

Lényeg

Frissíts ACF Extended 0.9.2.2 verzióra, és ellenőrizd, van-e publikus user-létrehozó/frissítő űrlap role mezővel. Ez a kombináció a kritikus kockázat.

Hivatkozások / Források

Szabó Péter

Full-stack fejlesztő, JavaScript és Vue.js rajongó. Cikkeimet a gyakorlati problémamegoldás inspirálja. Ha nem kódolok, akkor biztosan podcastot hallgatok.

Összes bejegyzés