ACF Extended kriitiline õiguste tõstmise viga: millal on sinu WordPressi sait päriselt ohus ja mida teha

WordPressi ökosüsteemis on vormid, mis loovad kasutajaid alati kõrgema riskiga koht: kui üks kontroll jääb tegemata, saab ründaja panna süsteemi tegema midagi, mida ta muidu kunagi teha ei tohiks. Wordfence’i värske teate järgi on Advanced Custom Fields: Extended (tuntud kui ACF Extended, pluginaslug acf-extended) tabanud kriitiline õiguste tõstmise (privilege escalation) haavatavus, mis mõjutab kõiki versioone kuni 0.9.2.1 (kaasa arvatud) ja on parandatud versioonis 0.9.2.2.

Oluline nüanss: see ei ole “iga sait on 100% katki” olukord. Ekspluateeritavus sõltub väga konkreetsest konfiguratsioonist – aga kui see konfiguratsioon on olemas, on mõju sisuliselt täielik saidi ülevõtt.

Mis täpselt katki on (ja miks see on kriitiline)?

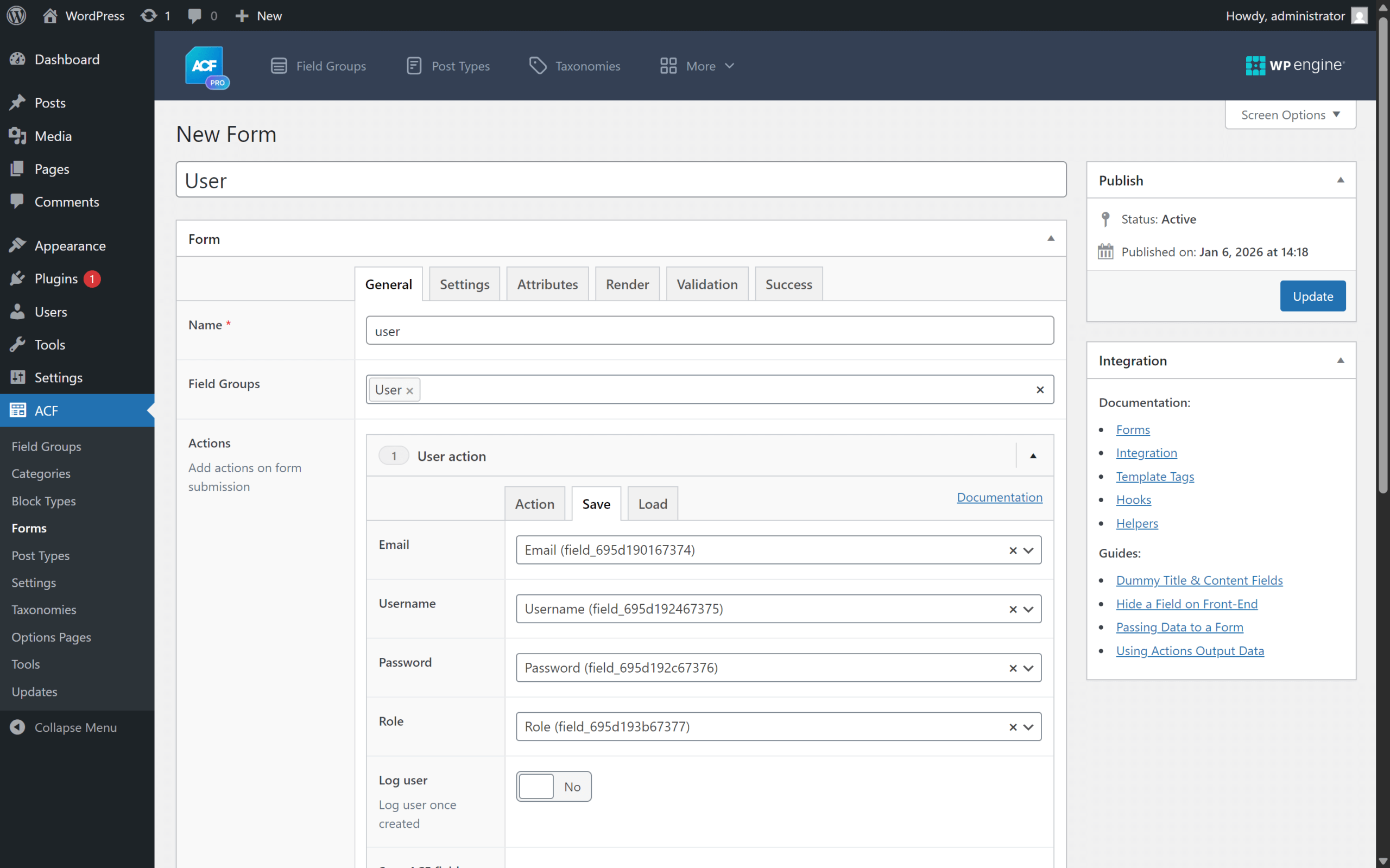

Haavatavuse mõte on lihtne: ACF Extendedi vormimoodul suudab luua või uuendada WordPressi kasutajaid (“Create user” / “Update user” tegevus). Probleem on selles, et kasutaja rolli (role) ei piirata piisavalt rangelt hetkel, kui vormi kaudu kasutaja luuakse.

Wordfence’i analüüsi järgi saab ründaja saata registreerimise/loomise käigus rolli väärtuseks näiteks administrator ja kui sinu vormi väljade kaardistuses (mapping) on role kasutajaandmete hulka seotud, võib WordPress luua kohe admin-õigustega konto. Kuna ründaja ei pea enne autentima, on tegu unauthenticated privilege escalation juhtumiga.

Miks CVSS 9.8?

Kui ründaja saab ilma sisselogimiseta endale admin-rolli, on järg tavaliselt lühike: pahatahtlik plugina/teema ZIP üleslaadimine, tagaukse lisamine, sisu muutmine, ümbersuunamised ja spämm. Seepärast on CVSS hinnang Wordfence’i andmetel 9.8 (Critical).

Keda see reaalselt mõjutab?

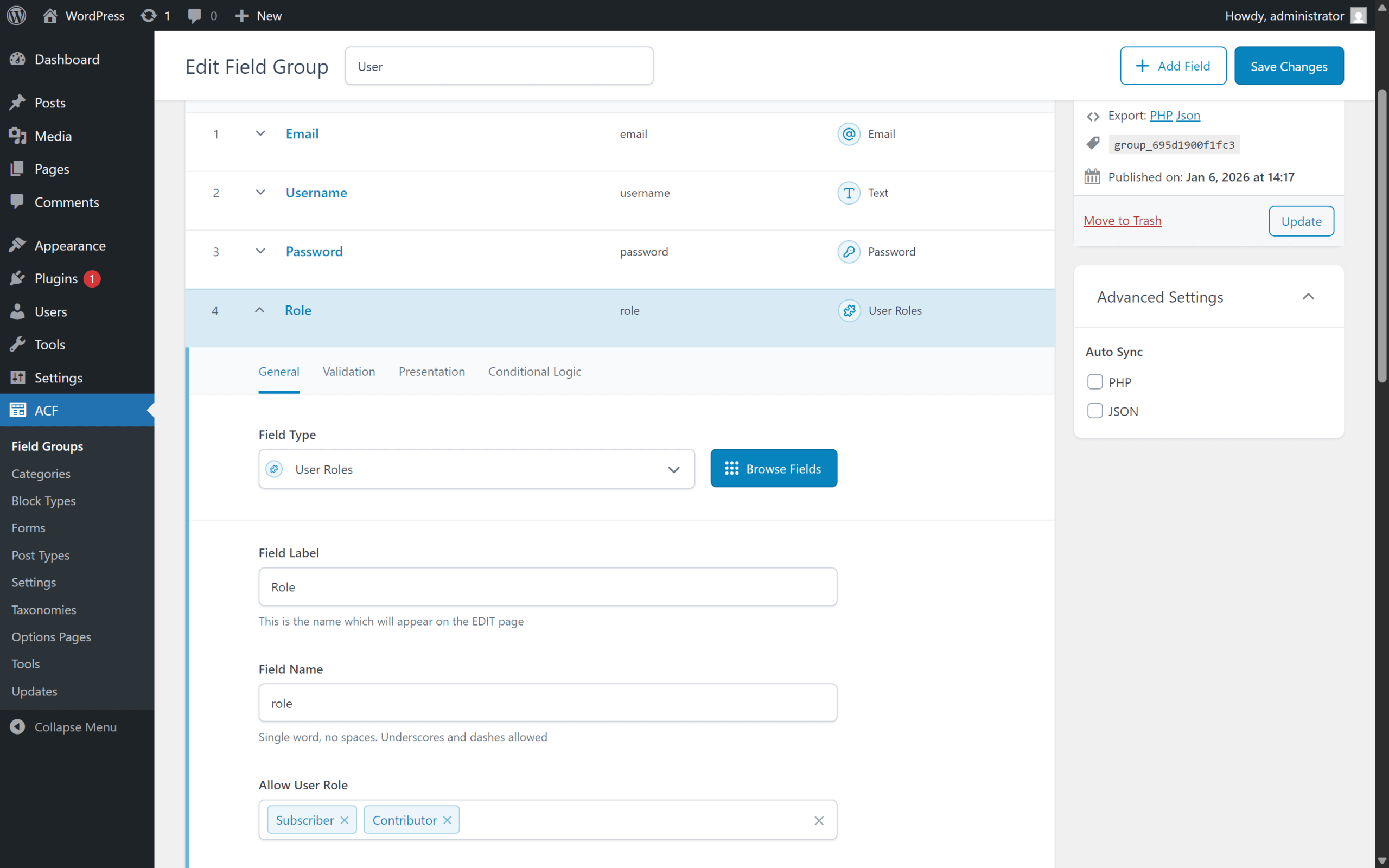

ACF Extendedit kasutatakse sageli ACF-i lisana (addon), mis lisab muuhulgas vormihalduri. Wordfence rõhutab, et kriitiline mõju puudutab eelkõige neid saite, kus on tehtud järgmine kombinatsioon:

- Saidil on ACF Extended (<= 0.9.2.1).

- Oled loonud ACF Extendedi vormi, mille tegevus on “Create user” või “Update user”.

- Vormi väljade kaardistuses on

roleseotud mõne vormiväljaga (ehk roll tuleb kasutaja sisendist / vormi payload’ist).

Kui ACF Extended on olemas, aga sa ei kasuta selle kaudu kasutajate loomist/uuendamist (või pole role üldse vormiga seotud), siis ründevektorit ei pruugi olla. Samas praktikas on mõistlik eeldada, et vormikonfiguratsioonid võivad aja jooksul muutuda ja “keegi tegi kunagi ühe admin-vormi testimiseks” on täiesti tavaline stsenaarium.

Haavatavuse tehniline põhjus (arendaja vaatenurk)

Wordfence’i tehnilises kirjelduse järgi kasutatakse ACF Extendedis kasutaja loomisel/uuendamisel funktsiooni, mis kogub vormi “save” andmed kokku ja annab need edasi wp_insert_user() kutsele.

Kriitiline koht on rolli käsitlemine: kuigi ACF Extendedi väljade konfiguratsioonis on UI tasemel olemas rolli piirang (“Allow User Role”), ei rakendunud haavatavas versioonis sama piirang vormi submit’i ajal. Seega sai ründaja sisestada rolliks suvalise väärtuse, sh administrator.

Hea turvapraktika meeldetuletus

UI piirangud (valikud rippmenüüs, väljade peitmine jms) ei ole turvameede. Turvalisus peab olema serveripoolses valideerimises – eriti siis, kui andmeid kasutatakse rolli, õiguste või muude autoriseerimisotsuste tegemiseks.

Mida teha kohe: kontrollnimekiri saidihaldurile

- Uuenda ACF Extended vähemalt versioonile

0.9.2.2(Wordfence’i teate järgi on see parandatud väljalase). - Kaardista üle kõik ACF Extendedi vormid, millel on “Create user” või “Update user” action.

- Kontrolli, kas ükskõik millises sellises vormis on

roleüldse kaardistatud sisendvälja külge. Kui on, eemalda see või piiritle serveripoolselt lubatud rollid. - Kui sul on päriselt vaja rolli valida (nt “subscriber” vs “customer”), siis käsitle seda whitelist’iga ja ära lase kunagi kliendilt admin-rolli tulla.

- Vaata kasutajate nimekiri üle: otsi hiljutisi ootamatuid admin-kontosid (eriti kui saidil on avatud registreerimine või avalikud vormid).

Wordfence’i kaitse: ajajoon ja mida see tähendab

Wordfence’i teate järgi said Wordfence Premium, Care ja Response kasutajad vastava tulemüüri (firewall) reegli juba 11. detsembril 2025. Wordfence Free kasutajatele jõudis sama kaitse 30 päeva hiljem, 10. jaanuaril 2026.

See on kasulik lisakaitse, aga plugina uuendamist see ei asenda: kui haavatav komponent on saidil alles ja ründaja leiab teise tee (või reegel ei kata kõiki variatsioone), jääb risk alles.

Avalikustamise ja paranduse ajajoon (Wordfence’i info põhjal)

- 10.12.2025 – haavatavus raporteeriti Wordfence Bug Bounty programmi kaudu.

- 11.12.2025 – Wordfence valideeris ja kinnitas PoC exploiti; Premium/Care/Response said firewall reegli.

- 11.12.2025 – detailid edastati tootjale Wordfence Vulnerability Management Portal’i kaudu.

- 14.12.2025 – tootja avaldas paranduse ja andis välja ACF Extendedi versiooni

0.9.2.2. - 10.01.2026 – Wordfence Free sai firewall kaitse.

Kokkuvõte

CVE-2025-14533 on hea näide sellest, kuidas üks “väike” autoriseerimisloogika puudujääk võib muutuda admin-õiguste saamiseks ilma autentimiseta – eeldusel, et saidil on kasutajate loomise/uuendamise vorm ning roll on vormiväljaga seotud. Parandus on olemas ACF Extendedi versioonis 0.9.2.2, seega kõige mõistlikum tegevus on uuendada ning vaadata üle kõik vormid, mis tegelevad kasutajate haldusega.

role on sisendist võetav. — Forrás: Wordfence.comMartin Kask

Fintechi ja maksete integratsiooni arendaja. Avatud pangandus ja PSD2 API-d on minu eriala. Ehitan finantstehnoloogia tulevikku.

Kõik postitusedVeel autorilt Martin Kask

WPvivid Backup pistikprogrammis avastati kriitiline suvalise faili üleslaadimise auk (CVE-2026-1357) – ohus on võtmega „send to site” kasutajad

WPvivid Backup pistikprogrammis avastati kriitiline suvalise faili üleslaadimise auk (CVE-2026-1357) – ohus on võtmega „send to site” kasutajad

GPT-5.3-Codex: Codexist saab agent, kes teeb arvutis ära peaaegu kogu professionaalse töö

GPT-5.3-Codex: Codexist saab agent, kes teeb arvutis ära peaaegu kogu professionaalse töö

WordPress Studio 1.7.0 ja uus Studio CLI: kohalikud saidid, preview’d ja WP-CLI ühe terminalikäsklusega

WordPress Studio 1.7.0 ja uus Studio CLI: kohalikud saidid, preview’d ja WP-CLI ühe terminalikäsklusega