Κρίσιμη κλιμάκωση προνομίων στο Advanced Custom Fields: Extended (ACF Extended): τι σημαίνει και τι να ελέγξεις άμεσα

Όσοι δουλεύουμε με ACF (Advanced Custom Fields) σε custom builds ξέρουμε πόσο εύκολα ένα «βολικό» form builder μπορεί να γίνει μονοπάτι για σοβαρό incident. Σύμφωνα με δημοσίευση της Wordfence, εντοπίστηκε ευπάθεια Privilege Escalation (κλιμάκωση προνομίων) στο Advanced Custom Fields: Extended (γνωστό ως ACF Extended, addon plugin για το ACF) που αφορά εγκαταστάσεις με πάνω από 100.000 ενεργά sites.

Το πρόβλημα χαρακτηρίζεται Critical (CVSS 9.8) και έχει λάβει CVE-2025-14533. Η διόρθωση υπάρχει ήδη· το ζητούμενο είναι να επιβεβαιώσεις αν το δικό σου site είναι σε επικίνδυνο σενάριο και να κάνεις update άμεσα.

Τι είδους ευπάθεια είναι (και γιατί είναι τόσο σοβαρή)

Η ευπάθεια επιτρέπει σε unauthenticated attacker (δηλαδή χωρίς login) να δημιουργήσει ή να ενημερώσει χρήστη με αυξημένα δικαιώματα, έως και administrator, εφόσον μπορεί να περάσει τιμή για το πεδίο role μέσα από φόρμα που καταλήγει σε action τύπου “insert user”. Αυτό είναι κλασικό Privilege Escalation: από «κανένας χρήστης» σε «admin» σε ένα request.

Από εκεί και πέρα, η πλήρης κατάληψη είναι θέμα χρόνου: admin σημαίνει δυνατότητα εγκατάστασης plugin/theme, upload κακόβουλων zip, αλλαγές σε templates, redirects, spam injections κ.λπ.

Ποιες εκδόσεις επηρεάζονται και ποια είναι η patched

- Επηρεάζονται: Advanced Custom Fields: Extended <= 0.9.2.1

- Διορθωμένη έκδοση: 0.9.2.2

- CVE: CVE-2025-14533

- Severity: 9.8 (Critical)

Άμεση ενέργεια

Αν έχεις ACF Extended εγκατεστημένο, κάνε update στην 0.9.2.2 το συντομότερο. Η ευπάθεια είναι critical, αλλά δεν «πιάνει» όλα τα setups με τον ίδιο τρόπο (δες τις προϋποθέσεις παρακάτω).

Πότε μπορεί να γίνει exploit: το κρίσιμο προαπαιτούμενο

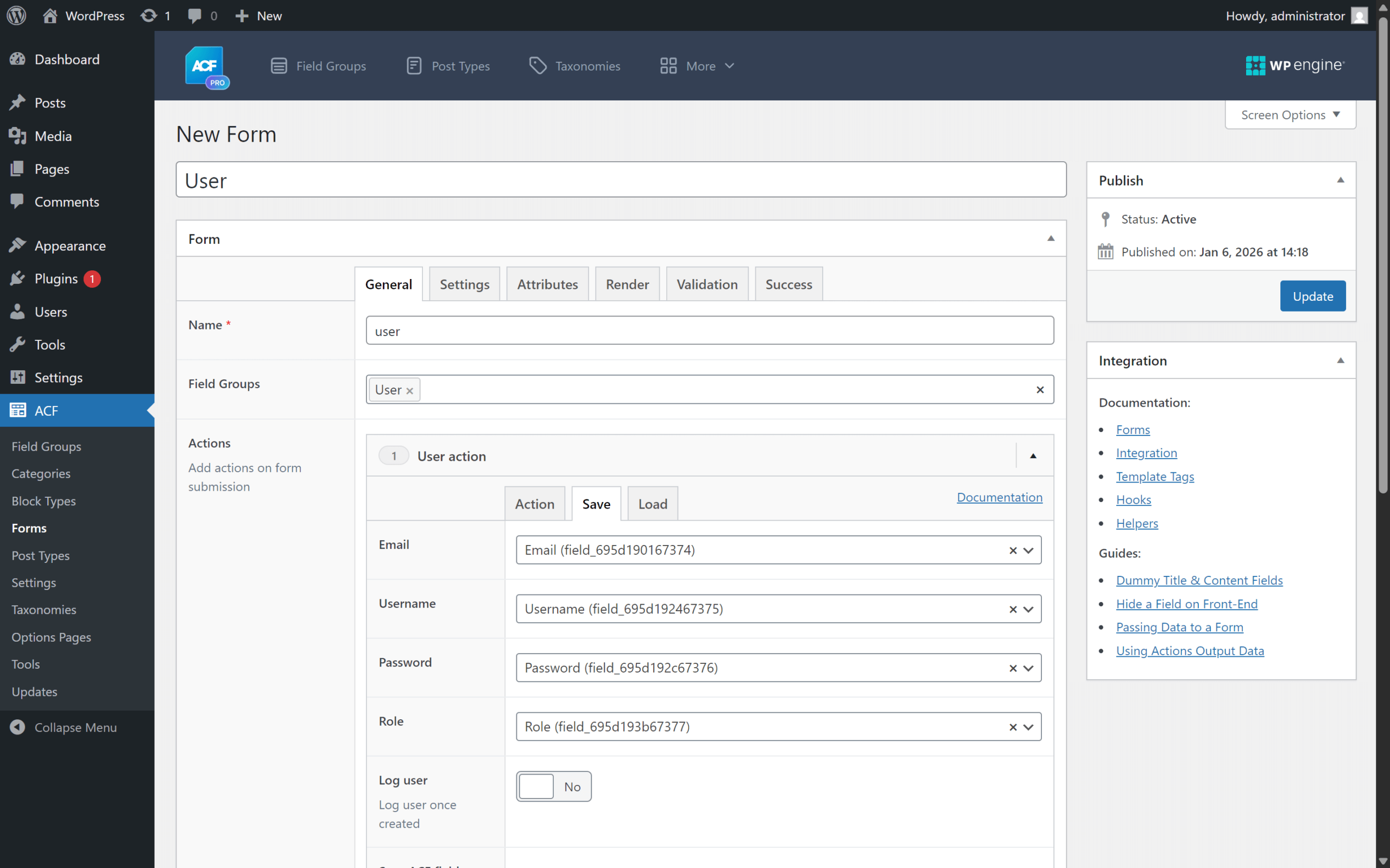

Το ιδιαίτερο εδώ είναι ότι δεν μιλάμε για «όλα τα sites που έχουν απλώς ενεργό το plugin». Η Wordfence σημειώνει ότι το exploit γίνεται μόνο αν στο site έχει στηθεί φόρμα (μέσω ACF Extended) που εκτελεί action Create user ή/και Update user και υπάρχει mapping πεδίου που σχετίζεται με ρόλο χρήστη.

Με απλά λόγια: αν έχεις χρησιμοποιήσει τα forms του ACF Extended για να φτιάξεις registration/insert-user flows και έχεις συμπεριλάβει πεδίο ρόλου (ή έχεις κάνει mapping role σε custom field), τότε το risk ανεβαίνει απότομα.

Τι πήγε στραβά τεχνικά (σε επίπεδο WordPress API)

Η ανάλυση αναφέρει ότι η ροή δημιουργίας χρήστη περνάει από μέθοδο insert_user() (σε κλάση acfe_module_form_action_user) και καταλήγει σε wp_insert_user($args) — το core API του WordPress για δημιουργία/ενημέρωση χρήστη.

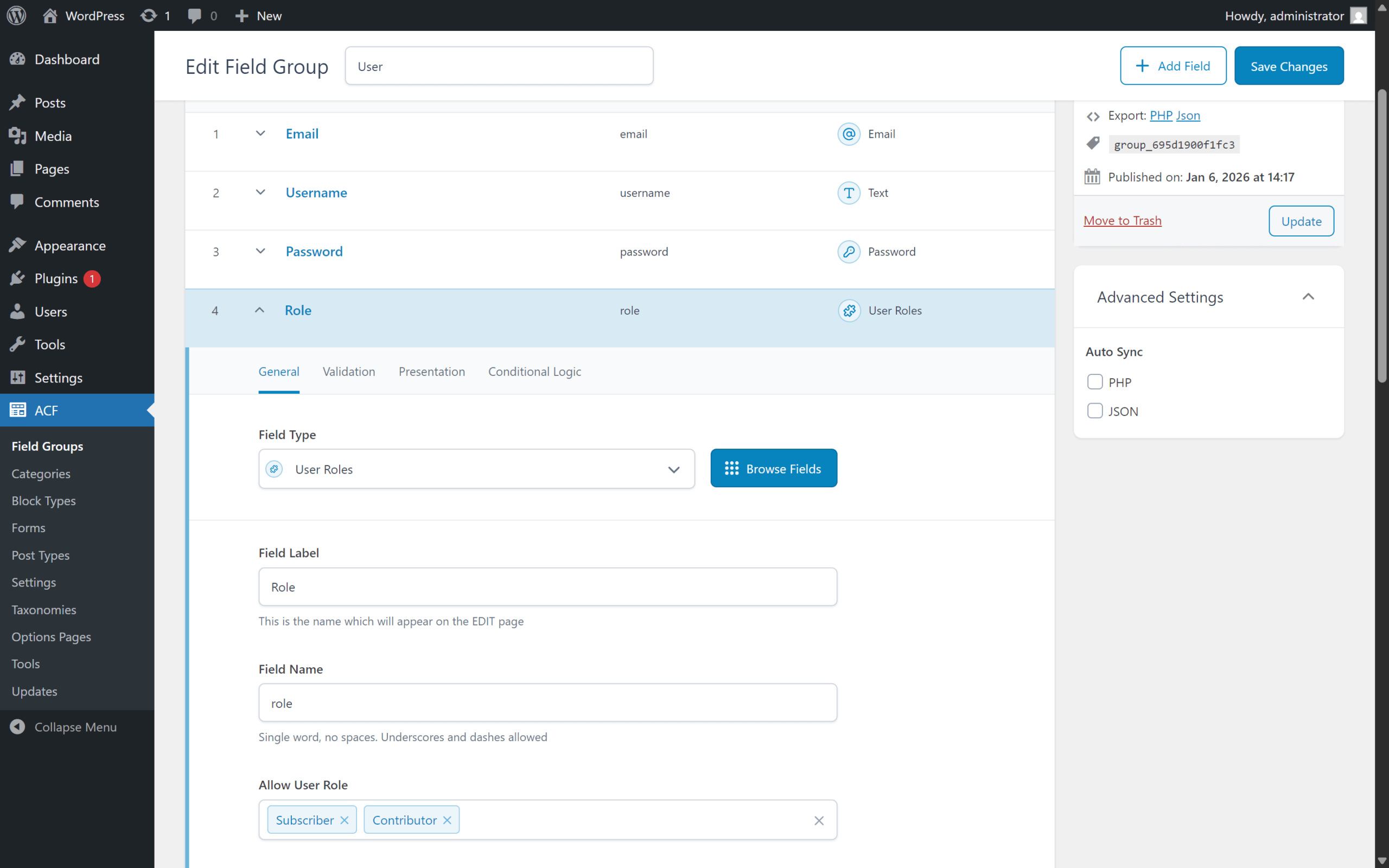

Το κενό, όπως περιγράφεται, είναι ότι δεν εφαρμόζεται ουσιαστικός περιορισμός/allowlist στους ρόλους που μπορεί να δηλωθούν όταν η φόρμα επιτρέπει να σταλεί τιμή για role. Παρότι στην πλευρά του field group υπάρχει ρύθμιση τύπου “Allow User Role”, στην ευάλωτη εκδοχή η φόρμα δεν επιβάλλει αυτόν τον περιορισμό στο submit και έτσι μπορεί να περάσει τιμή όπως administrator.

Για developers

Όταν χτίζεις public forms που γράφουν σε user objects, αντιμετώπισέ τα σαν authentication boundary. Πάντα allowlist σε role/capabilities και ποτέ εμπιστοσύνη στα client-side constraints ή στις ρυθμίσεις UI του field.

Πρακτικός έλεγχος: πώς να δεις αν εκτίθεσαι

- Έλεγξε αν το plugin Advanced Custom Fields: Extended είναι εγκατεστημένο και σε ποια έκδοση (Plugins → Installed Plugins).

- Αν είσαι σε 0.9.2.1 ή παλαιότερα, προχώρα σε update.

- Αναζήτησε στα ACF Extended forms αν υπάρχει action τύπου Create user ή Update user.

- Έλεγξε αν στο form έχει γίνει mapping πεδίου που αντιστοιχεί σε role (ή αν υπάρχει field που επιτρέπει επιλογή ρόλου).

- Αν υπάρχει τέτοιο flow και το form είναι public (π.χ. σε registration page), αντιμετώπισέ το ως επείγον περιστατικό: update + έλεγχος logs/χρηστών.

Mitigation/προστασία: updates και firewall rules

Η Wordfence αναφέρει ότι διέθεσε κανόνα στο firewall της (WAF rule) για τους πελάτες των Wordfence Premium/Care/Response στις 11 Δεκεμβρίου 2025, ενώ οι χρήστες της δωρεάν έκδοσης πήραν αντίστοιχη προστασία 30 ημέρες αργότερα (10 Ιανουαρίου 2026).

Αυτό βοηθά ως «δίχτυ ασφαλείας», αλλά δεν αντικαθιστά το update του plugin. Το σωστό remediation είναι η αναβάθμιση στη patched έκδοση.

Χρονογραμμή γνωστοποίησης (disclosure)

- 10 Δεκ 2025: Υποβολή της ευπάθειας μέσω Wordfence Bug Bounty Program

- 11 Δεκ 2025: Επιβεβαίωση/validation και WAF rule για Premium/Care/Response + ενημέρωση του vendor μέσω Vulnerability Management Portal

- 14 Δεκ 2025: Κυκλοφορία διορθωμένης έκδοσης 0.9.2.2

- 10 Ιαν 2026: WAF rule και για Wordfence Free

Τι να κρατήσεις

- Το CVE αφορά ACF Extended <= 0.9.2.1 και είναι Critical (9.8).

- Το exploit είναι unauthenticated, αλλά απαιτεί συγκεκριμένη ρύθμιση φόρμας: action create/update user με δυνατότητα να περαστεί

role. - Κάνε update στην 0.9.2.2 και έλεγξε τα forms σου για πεδία ρόλου/mapping.

- Αν έχεις public registration flows, αντιμετώπισέ τα ως υψηλού ρίσκου επιφάνεια επίθεσης και εφάρμοσε αυστηρή allowlist στη λογική των ρόλων.

Αναφορές / Πηγές

- 100,000 WordPress Sites Affected by Privilege Escalation Vulnerability in Advanced Custom Fields: Extended WordPress Plugin

- Advanced Custom Fields: Extended <= 0.9.2.1 — Unauthenticated Privilege Escalation via Insert User Form Action

- CVE-2025-14533

- Advanced Custom Fields: Extended (WordPress.org plugin page)

Ελένη Γεωργίου

Προγραμματίστρια τουριστικής τεχνολογίας και πλατφορμών φιλοξενίας. Συστήματα online κρατήσεων και λογισμικό φιλοξενίας είναι ο τομέας μου. Η μεσογειακή φιλοξενία λειτουργεί και ψηφιακά.

Όλες οι αναρτήσεις