Kritische Privilege-Escalation-Lücke in ACF Extended: Wann deine WordPress-Site wirklich betroffen ist

Wer auf WordPress stark mit Advanced Custom Fields arbeitet, landet früher oder später bei Add-ons wie Advanced Custom Fields: Extended (ACF Extended). Genau in diesem Plugin wurde eine kritische Privilege-Escalation-Schwachstelle gemeldet, die es Angreifern unter bestimmten Bedingungen erlaubt, sich ohne Login Administratorrechte zu verschaffen.

In diesem Beitrag geht es nicht um Panikmache, sondern um eine klare Einordnung: Welche Versionen sind verwundbar, welches Setup ist tatsächlich kritisch – und was solltest du jetzt konkret prüfen und updaten?

Worum geht’s? Privilege Escalation ohne Authentifizierung

Bei einer Privilege Escalation verschafft sich ein Angreifer höhere Rechte als vorgesehen – im schlimmsten Fall Admin-Rechte. Das ist in WordPress besonders heikel, weil ein Admin praktisch alles kann: Plugins/Themes hochladen, Code ausführen (z. B. über bösartige ZIPs), Inhalte manipulieren oder Besucher umleiten.

Laut Wordfence betrifft die Lücke Advanced Custom Fields: Extended bis einschließlich Version 0.9.2.1 und wurde in 0.9.2.2 behoben. Die Schwachstelle trägt die Kennung CVE-2025-14533 und ist mit CVSS 9.8 (kritisch) bewertet.

Kurzfazit für die Praxis

Wenn bei dir ACF Extended ≤ 0.9.2.1 installiert ist, solltest du sofort auf 0.9.2.2 aktualisieren – auch wenn du glaubst, das betroffene Feature nicht zu nutzen.

Welche Setups sind besonders gefährdet?

Spannend (und für viele erst mal beruhigend): Die Lücke ist zwar kritisch bewertet, aber sie lässt sich laut Beschreibung nur dann ausnutzen, wenn ein sehr konkretes Setup vorhanden ist.

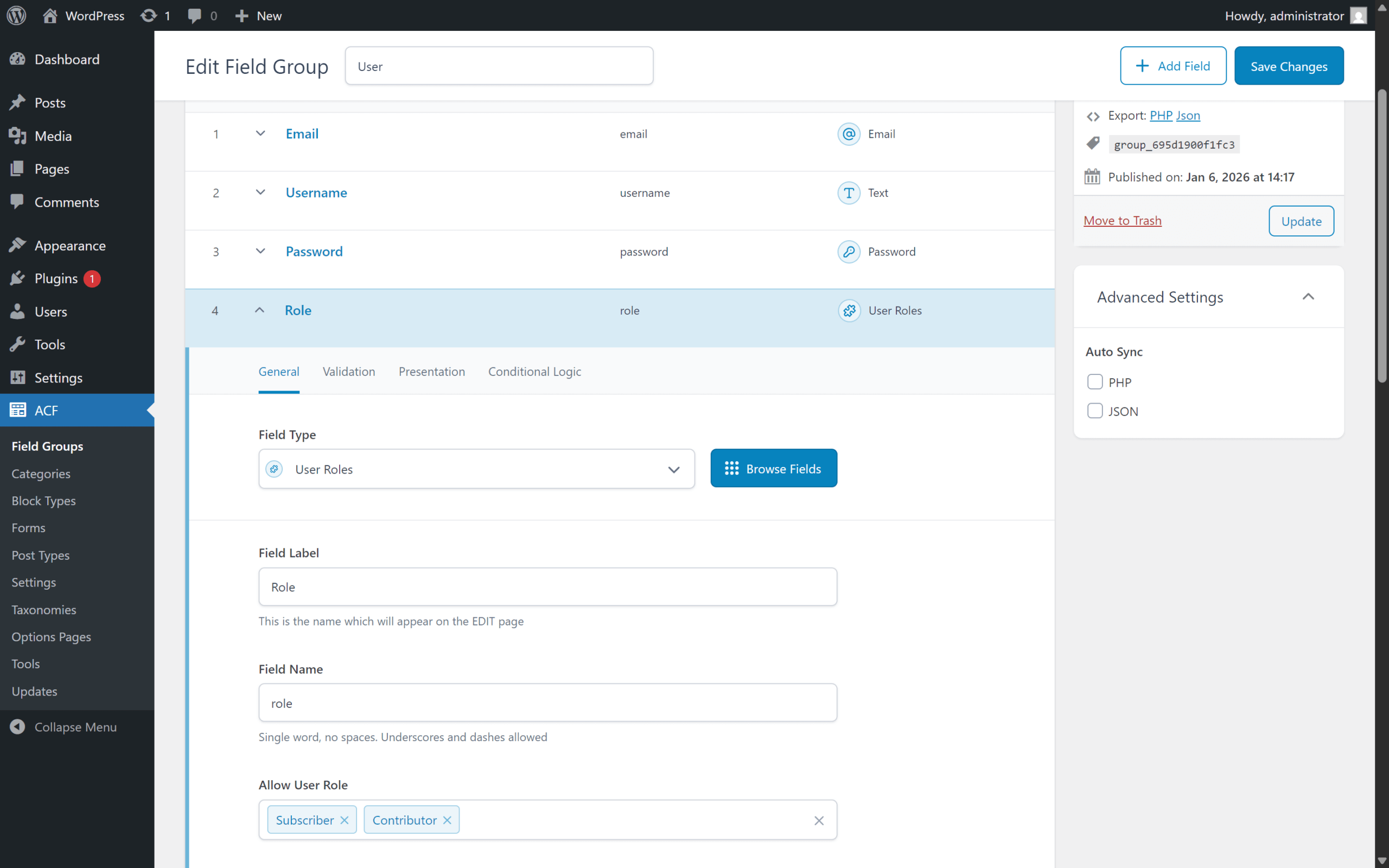

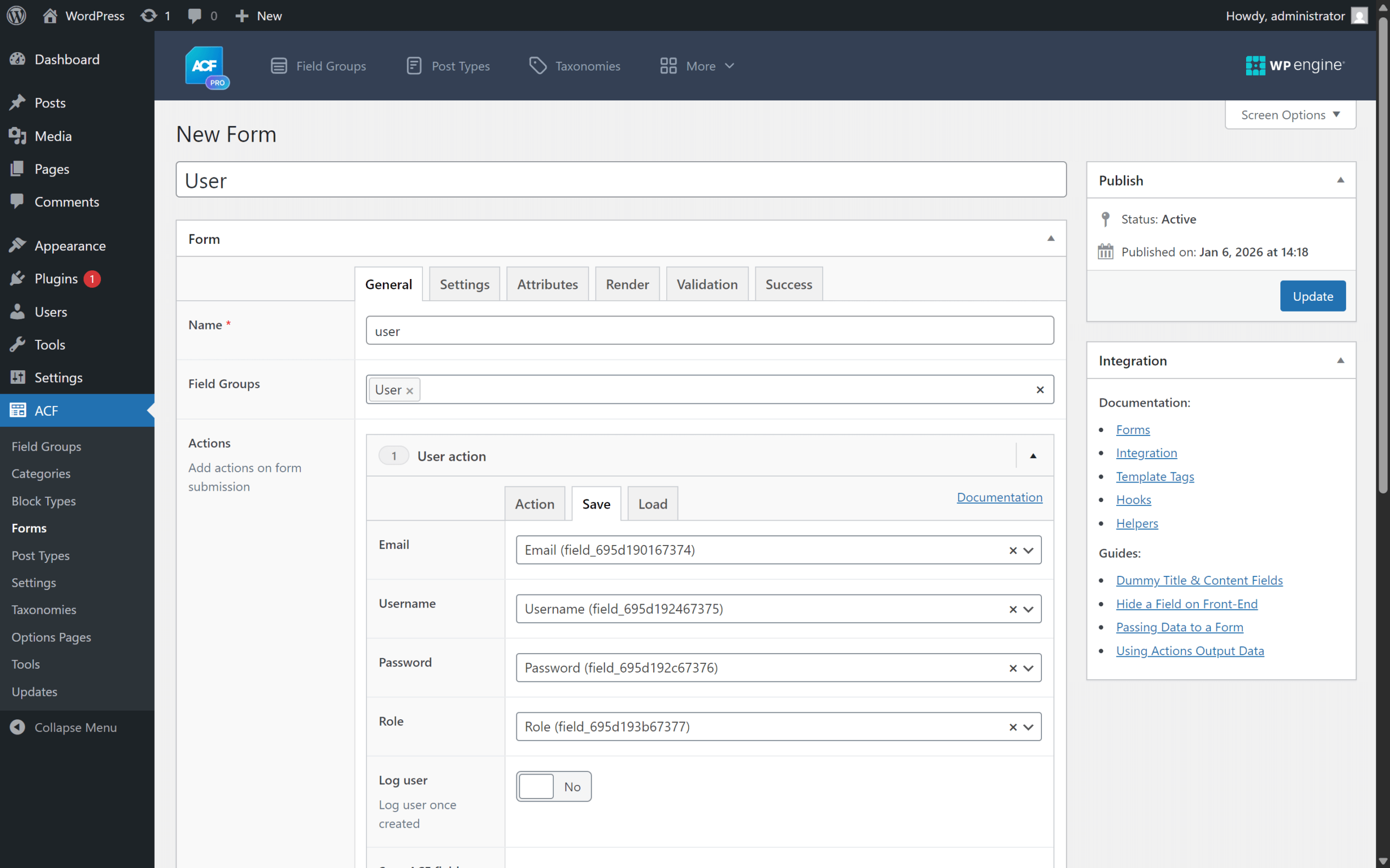

- Du nutzt in ACF Extended ein Formular mit einer „Create user“ (insert_user)– oder „Update user“-Action.

- In diesem Formular ist ein Feld auf die User-Rolle gemappt (also ein Custom Field, das am Ende in das

role-Argument übernommen wird). - Das Formular ist so erreichbar, dass ein nicht eingeloggter Nutzer es absenden kann (typischerweise Registrierungs-/Onboarding-Formulare).

Hintergrund: ACF Extended bietet bei Rollenfeldern eine Art UI-Restriction („Allow User Role“). Erwartbar wäre, dass diese Einschränkung auch bei der Formularverarbeitung greift. In den verwundbaren Versionen wurden die Rollen aber offenbar nicht serverseitig ausreichend begrenzt – sodass ein Angreifer bei der Registrierung schlicht administrator als Rolle mitschicken kann, sofern das Rollenfeld im Formular-Mapping hängt.

Technischer Kern: insert_user und fehlende Rollen-Restriktion

Wordfence beschreibt das Problem in der Form-Action-Logik rund um eine insert_user()-Routine, die am Ende in wp_insert_user($args) mündet. Kritisch ist dabei weniger wp_insert_user() selbst, sondern welche Werte in $args landen – und ob das Plugin vorher serverseitig sicherstellt, dass z. B. role nur aus einer Whitelist stammt.

<?php

// Stark vereinfachte Darstellung des Problems:

$args = [];

foreach ($save as $user_field => $value) {

// Mapping: Formularfelder -> wp_insert_user()-Argumente

$args[$user_field] = $value;

}

// Problem: Wenn 'role' gemappt ist und ungefiltert übernommen wird,

// kann ein Angreifer z.B. 'administrator' senden.

$user_id = wp_insert_user($args);

Warum UI-Restriktionen nicht reichen

Selbst wenn ein Rollenfeld im Backend „eingeschränkt“ aussieht: Entscheidend ist immer, ob die Einschränkung serverseitig erzwungen wird. Client-seitige oder UI-basierte Grenzen lassen sich oft umgehen.

Betroffene Versionen, Patch und CVE

- Produkt: Advanced Custom Fields: Extended (Plugin-Slug:

acf-extended) - Betroffen: ≤ 0.9.2.1

- Gefixt in: 0.9.2.2

- CVE: CVE-2025-14533

- Schweregrad: CVSS 9.8 (Critical)

Was du jetzt prüfen solltest (Checkliste)

- Plugin-Version prüfen: Läuft ACF Extended noch in 0.9.2.1 oder älter? Dann updaten.

- Formulare identifizieren: Gibt es ACF Extended Forms mit den Actions Create user / Update user?

- Mapping checken: Ist ein Feld auf role gemappt oder wird eine Rolle aus einem Custom Field übernommen?

- Öffentliche Erreichbarkeit: Kann das Formular von nicht eingeloggten Besuchern abgeschickt werden?

- Logs/Monitoring: Wenn du Zugriff hast: prüfe verdächtige neu angelegte Admin-Accounts oder Rollenänderungen in dem Zeitraum.

Wordfence-Schutz und Disclosure-Timeline (kurz eingeordnet)

Wordfence berichtet, dass für zahlende Nutzer (Premium/Care/Response) bereits am 11. Dezember 2025 eine Firewall-Regel ausgerollt wurde, die Exploits gegen diese Schwachstelle blocken soll. Nutzer der kostenlosen Wordfence-Version bekamen denselben Schutz laut Meldung 30 Tage später (10. Januar 2026).

Der Vendor wurde nach Angaben von Wordfence am 11. Dezember 2025 informiert; der Fix wurde am 14. Dezember 2025 mit Version 0.9.2.2 veröffentlicht.

Warum diese Art Bug so gefährlich ist – trotz „seltenem Setup“

Auch wenn das konkrete Setup (Form-Action + Rollenfeld-Mapping) nicht auf jeder Site vorkommt: Sobald es existiert, ist die Auswirkung maximal. Ein einziger erfolgreicher Request kann reichen, um sich als Admin einzutragen – und ab da ist eine vollständige Übernahme der Instanz realistisch.

Gerade in Projekten, in denen ACF Extended als Baukasten für Registrierungs- oder Mitgliederbereiche genutzt wird, lohnt sich ein zusätzlicher Blick auf das gesamte Onboarding: Welche Felder dürfen Besucher wirklich setzen – und was wird serverseitig validiert?

Zusammenfassung

- ACF Extended hatte eine kritische Privilege-Escalation-Lücke (CVE-2025-14533) bis Version 0.9.2.1.

- Ein Exploit ist unauthenticated möglich, wenn ein Formular die User-Rolle aus einem Feld übernimmt.

- Update auf 0.9.2.2 ist die zentrale Maßnahme.

- Prüfe zusätzlich, ob bei dir Create/Update user-Form-Actions mit role-Mapping existieren.

Referenzen / Quellen

- 100,000 WordPress Sites Affected by Privilege Escalation Vulnerability in Advanced Custom Fields: Extended WordPress Plugin

- Advanced Custom Fields: Extended <= 0.9.2.1 — Unauthenticated Privilege Escalation via Insert User Form Action

- CVE-2025-14533

- Advanced Custom Fields: Extended (WordPress.org Plugin Directory)

Markus Weber

Senior-Entwickler, Spezialist für Datenbankoptimierung und Performance-Tuning. PostgreSQL und Redis sind meine Favoriten. Ich liebe es, komplexe Probleme in einfache Lösungen zu zerlegen.

Alle Beiträge